TODO: finalizar artigo TODO: trocar imagens por arquivos locais

Centrífugas iranianas para enriquecimento de urânio

O Stuxnet foi um malware (programa de computador malicioso) que, diferente de outros vírus, seu objetivo era único: sabotar o programa nuclear iraniano, a fim de impedir ou atrapalhar os iranianos de obterem armas nucleares.

Seu alvo eram as centrífugas iranianas para enriquecimento de urânio, o combustível das bombas atômicas. O vírus diminuía a produção do urânio enriquecido e até quebrava as centrífugas.

O Stuxnet atuou durante anos sem ser descoberto. Porém, o programa nuclear iraniano acelerou, forçando os criadores do Stuxnet a tornar o vírus mais “agressivo”, o que acabou revelando sua existência. A partir daí, várias pessoas começaram a investigar o vírus e se espantar com ele.

Neste artigo, eu vou explicar porque muitos dos especialistas que trabalharam analisando a nova ameaça ficaram perplexos.

1. Arsenal: o Stuxnet explorou 8 vulnerabilidades (sendo 5 zero-days!)

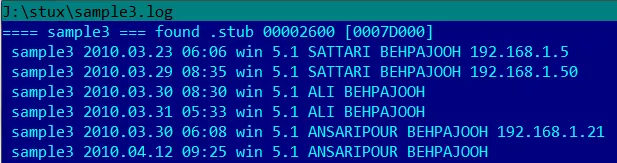

Amostras de máquinas infectadas pelo Stuxnet. Fonte: Securelist (Kaspersky)

Em segurança da informação, vulnerabilidades são brechas de segurança que permitem a ação de agentes maliciosos.

Por sua vez, vulnerabilidades zero-day são brechas de segurança que não foram descobertas pelos “mocinhos” que corrigem brechas. Elas são muito valorizadas porque são muito difíceis de serem encontradas e permitem que criminosos explorem elas até que sejam identificadas e corrigidas, o que pode nunca acontecer.

Ao longo do seu ciclo de vida, as diversas versões do Stuxnet exploraram oito vulnerabilidades para atingir o seu objetivo, sendo cinco delas vulnerabilidades zero-day! E se um zero-day é difícil de ser encontrado, imagine cinco. [1] [7]

Este fato espantou quem estava analisando o Stuxnet porque descobrir estas cincos brechas de segurança exige um nível de conhecimento muito acima da média, o que indicava que os pesquisadores não estavam lidando com um vírus comum.